那麼WPA3 Transition Mode和WPA3 – SAE – CCMP Mode有何差異呢?前半段一樣會有Beacon、Probe Request和Probe Response;後半段一樣會有Association Request、Association Response和4-Way HandShaking。

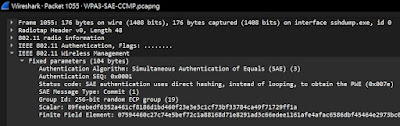

假如使用者的STA只有支援WPA2,就會只有WPA2 – Passphrase的2-Way Authentication;假如使用者的STA有支援WPA3,就會是WPA3 – SAE Mode 的4-Way Authentication。我們可以觀察一下Beacon封包:

- Auth Key Management (AKM) Suite Count: 2

- Auth Key Management (AKM) Suite OUI / Type: 00:0F:AC (IEEE 802.11) / PSK (0x02)

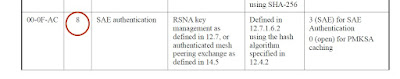

- Auth Key Management (AKM) Suite OUI / Type: 00:0F:AC (IEEE 802.11) / SAE (SHA256, 0x08)

- RSN Capabilities:

- Management Frame Protection Required: False

- Management Frame Protection Capable: True

- Pairwise Cipher Suite Count: 2

- Pairwise Cipher Suite OUI / Type: 00:0F:AC 00:0F:AC (IEEE 802.11) / AES (CCMP-128, 0x04)

- Pairwise Cipher Suite OUI / Type: 00:0F:AC 00:0F:AC (IEEE 802.11) / TKIP (0x02)

Related: